Social Engineering: Wie Cyberbetrüger Ihre Mitarbeiter reinlegen

Digitale Technik und moderne Kommunikationsplattformen eignen sich hervorragend dazu, Menschen in die Irre zu führen. Cyberkriminelle nutzen die Naivität und Unwissenheit von Firmenmitarbeiter*innen, um auch die ausgereiftesten Sicherheitssysteme zu umgehen.

Letzten Monat versetzte folgende unglaubliche Geschichte die Security-Gemeinde in Alarmstimmung: Ein Betrüger ergaunerte 220.000 Euro vom Chef einer britischen Firma, indem er sich am Telefon als Geschäftsführer der deutschen Niederlassung ausgab. Die Zentrale sollte dringend 220.000 Euro an einen Lieferanten in Ungarn überweisen, weil sonst der deutschen Niederlassung eine Konventionalstrafe drohe. Der Brite wurde zwar stutzig, doch schließlich überwies den Betrag weil er dem Wort seines deutschen Statthalters vertraute – und schließlich sprach er mit ihm darüber persönlich am Telefon.

Natürlich war letzteres nicht der Fall. Der Betrüger war auch kein Stimmenimitator, sondern nutzte eine Software namens Lyrebird. Das auf Künstliche Intelligenz basierende Produkt ermöglicht es dem jeweiligen Nutzer, die Software auf eine beliebige Stimme so zu trainieren, dass vom Nutzer eingetippte Sätze so natürlich wie möglich in der jeweiligen Stimme ausgegeben werden. Der Betrüger konnte während des Anrufs entweder sehr schnell tippen oder er hatte vorgefertigte Dialogfragmente so gut vorbereitet, dass er per Copy/Paste dem Firmenchef den Eindruck eines echten Gesprächs glaubhaft vermitteln konnte.

Social Engineering ist eigentlich ein alter Hut, aber …

Das dürfte einer der spektakulärsten Fälle von Social Engineering in der letzten Zeit sein, doch das Phänomen grassiert bereits, seit es Computer gibt. Der Begriff beschreibt nichts anderes als die gezielte Irreführung von Menschen mithilfe technischer Mittel, um sie um Geld oder Informationen zu bringen. Nur gewinnt die Methode umso mehr Brisanz je vernetzter die Welt, je wertvoller Informationen und je ausgeklügelter die Sicherheitssysteme der Unternehmen werden. Der oder die Angestellte erscheinen Cyberkriminellen dann als das beste Einfallstor.

Der Einfallsreichtum der Cyberbetrüger ist dabei schier unerschöpflich, schließlich können sie auf das reichhaltige, jahrhundertealte Instrumentarium von Trickbetrügern zurückgreifen. De grundlegenden Methoden sind dieselben. Neu – und wesentlich facettenreicher – sind lediglich die Mittel. Berühmt machte den Begriff bereits in den Neunzigerjahren der Hacker Kevin Mitnick, der 1995 erwischt wurde und ins Gefängnis kam, nur um 2001 mit einem Buch (Die Kunst der Täuschung) über seine Methoden zu reüssieren. Mitnick nutzte gerne das Telefon, um seine Opfer zu foppen, um einiges verbreiteter als Kontaktkanäle sind heute jedoch E-Mail und soziale Netzwerke.

Eine kurze Klassifizierung der Methoden

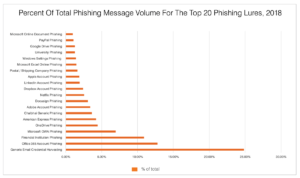

Das FBI hat vor einigen Jahren die Maschen, mit denen Firmenmitarbeiter*innen per Mail getäuscht werden, in fünf Gruppen zusammengefasst:

- Betrügerische Rechnungen: Voraussetzung hier ist, dass der Betrüger weiß, mit welchen Zulieferern oder Dienstleistern das Unternehmen Geschäftsbeziehungen unterhält. Der Betrüger gibt vor, Mitarbeiter eines Geschäftspartners zu sein und verlangt die Zahlung einer bestimmten Rechnung – natürlich auf ein eigenes Konto.

- Falscher Manager. Hier gibt der Betrüger vor, ein hochrangiger Manager des Unternehmens zu sein und wendet sich üblicherweise an die Finanzabteilung mit dem Anliegen, eine dringende Angelegenheit erledigen zu wollen, die natürlich die Zahlung eines Betrags auf ein Konto im Ausland involviert (siehe Beispiel oben).

-

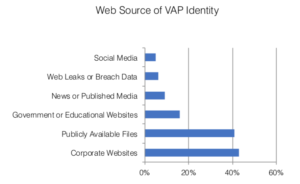

Quellen, aus denen Cyberkriminelle ihre potentiellen Opfer identifizieren. (Quelle: Proofpoint, The Human Factor Report 2019) Gehackter E-Mail-Account. Hier wird der E-Mail-Account eines hochrangigen Mitarbeiters kompromittiert. Der Betrüger wertet seine Kontakte aus und mahnt mehrere Geschäftspartner um die Zahlung von Rechnungen an.

- Falscher Anwalt. Der Betrüger weist sich als Anwalt aus, der im Auftrag der Geschäftsleitung in einer ebenso heiklen wie eiligen Sache unterwegs ist. Wiederum ist die dringende Begleichung einer Rechnung im Spiel. Meist wählt der Betrüger als Zeitpunkt für seine Aktion das Ende der Arbeitswoche aus. Damit hat er die besten Chancen, dass seine Opfer aus Eile sich keine Zeit zum Nachdenken gönnen. Auch der eingangs geschilderte Fall ereignete sich an einem späten Freitagnachmittag.

- Datendiebstahl. In diesem Fall wird der E-Mail-Account eines Mitarbeiters aus der Personalabteilung gehackt und dazu missbraucht, hochrangige Manager zu kontaktieren und persönliche Informationen über sie zu ermitteln. Diese werden dann dazu verwendet, um betrügerische Aktionen nach den oberen vier Varianten durchzuführen.

Wie die Opfer geködert werden

Um ein Vertrauensverhältnis mit ihren potenziellen Opfern aufzubauen, Kontaktdaten abzugreifen und persönliche Informationen in ihren Besitz zu bringen, nutzen Betrüger gerne soziale Netzwerke aller Art, von Facebook und Instagram bis hin zu Business-Netzwerken wie Xing und LinkedIn. Existiert die Basis einer Online-Bekanntschaft mit dem Opfer, kann sie genutzt werden, um dem Opfer beispielsweise E-Mails mit Anhängen zu schicken, die Spionagesoftware auf ihre Rechner installieren. Über diese greifen Betrüger dann Passwörter und andere vertrauliche Daten ab oder infizieren das Firmennetzwerk, falls ihr Computer beruflich verwendet wird.

Spionagesoftware kann auch auf weniger aufwändigen Wegen in ein Firmennetz oder auf dem PC eines Mitarbeiters gelangen. Kriminelle lassen häufig infizierte USB-Sticks auf dem Parkplatz oder im Empfangsbereich des jeweiligen Unternehmens liegen, meist beschriftet mit Begriffen, die neugierig machen, wie „Personalakten“ oder „Strategie-Meeting“. Falls die Schadsoftware eine noch unbekannte Lücke nutzt, braucht der Stick nur noch in den PC eines beliebigen Mitarbeiters gesteckt werden und schon ist die Spyware im Netzwerk unterwegs.

Was am besten gegen Social Engineering hilft

Was Social Engineering so gefährlich macht, sind die vielen Möglichkeiten, die sich für Kriminelle bieten. Sie brauchen nur einen glücklichen Versuch, um in eine Firma einzudringen. Ihre Gegenspieler, die Sicherheitsverantwortlichen, müssen alle Möglichkeiten ausschließen, um erfolgreich zu verteidigen – und eine gute Portion Glück.

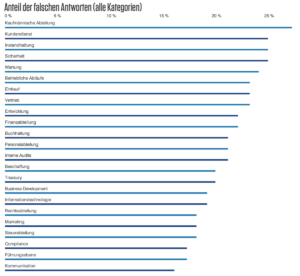

Wie lässt sich Social Engineering trotzdem abwenden? Es braucht ein ganzes Instrumentarium koordinierter Maßnahmen, allen voran aber hilft die Aufklärung der Mitarbeiter. Laut einer Studie von Proofpoint reduziert gutes Mitarbeitertraining das Risiko um die Hälfte. Besonderes Augenmerk in Sachen Training sollte auf Mitarbeiter*innen gerichtet werden, die Autorität haben, Ausgaben zu bewilligen, sowie auf Mitarbeiter*innen der Personalabteilung und Assistent*innen der Geschäftsleitung. Diese sollten etwas besser über die Maschen der Betrüger Bescheid wissen. Außerdem sollten Geschäftsprozesse auf Lücken hin geprüft werden, die Betrügern Zugang bieten könnten.

Darüber hinaus helfen auch technische Maßnahmen jenseits der reinen Sicherheitsinfrastruktur. Klar sollten Nutzer erst einmal wissen, dass sie besser nicht auf Anhänge in E-Mails unbekannter Absender klicken sollten. Noch besser wäre es, wenn sie zumindest intern E-Mail so wenig wie möglich als Kommunikationsmittel nutzen, vor allem nicht für den Austausch von Dateien. Infizierte Dateien können sehr wohl auch von Kollegen kommen. Die Nutzung firmeneigener Collaboration- und Filesharing-Tools kann in dieser Hinsicht sehr hilfreich sein.