Wie Sie Ihre wertvollsten Daten schützen können

Mitarbeiter mit sogenannten „privilegierten Accounts“, die Zugriff auf hochsensible Daten haben, können zur Achillesferse der IT-Sicherheit werden. Für deren Benutzerkonten ist ein besonderer Schutz nötig.

Hochsensible Daten werden gegenüber Gefahren von außen und innen besonders gut geschützt. IT-Sicherheitsverantwortliche arbeiten dabei in den Regel mit einem mehrstufigen Security-Konzept, das sehr genau differenziert, wer Zugriff auf wichtige Daten hat und wie genau er sich für diesen Zweck authentifizieren muss. Zugleich wird der Zugriff auf diese Daten auf möglichst wenige Personen, den „Privilegierten Accounts“, begrenzt, um Risiken zu minimieren.

Dateneinbrüche bleiben im Durchschnitt mehr als neun Monate unentdeckt.

Trotzdem werden laut der letztjährigen „Cost of a Data Breach„-Studie des Ponemon Institute und IBM rund 80 Prozent der Dateneinbrüche über solche privilegierten Accounts durchgeführt. Das schlimme dabei ist, das Datenklau und -manipulation über diesen Weg schwierig nachzuvollziehen ist. Während Datenzugriffe von außen in der Regel Spuren hinterlassen, gehört der Zugriff auf sensible Daten über privilegierte Konten zum Normalbetrieb.

Beträchtlicher Schaden

Entsprechend dauert es meist sehr lange, bis kompromittierte Accounts vom Sicherheitspersonal entdeckt werden. Laut Ponemon-Studie beträgt die mittlere Zeitdauer zwischen Einbruch und Aufdeckung 279 Tage, also mehr als neun Monate. Und von da an dauert es noch einmal durchschnittlich 35 Tage, bis der Schaden behoben ist.

In dieser Zeit kann sehr viel Schaden angerichtet werden, wie auch die Studie bestätigt. Das Ponemon Institute hat hierzu im Rahmen seiner Studie rund 500 Großunternehmen rund um den Globus befragt und herausgefunden, dass der durchschnittliche Schaden pro Dateneinbruch im weltweiten Durchschnitt bei 3,6 Millionen Euro liegt, in den USA ist er sogar doppelt so hoch.

Auch privilegierte Nutzer werden im Auge behalten

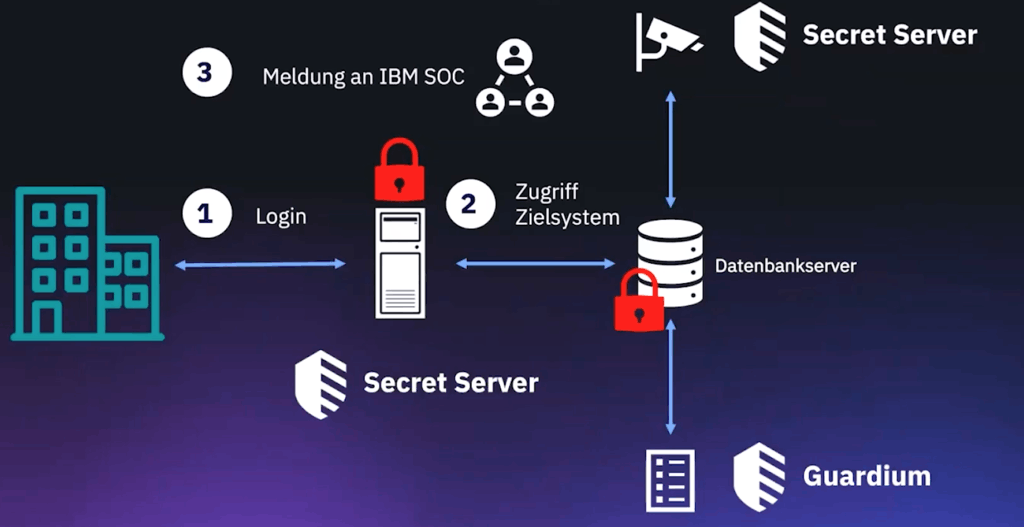

Deshalb darf die Sache mit dem „besonderen Schutz“ für privilegierte Konten ruhig etwas genauer genommen werden. Mit dem Secret Server hat IBM hierfür vor kurzem eine neue Lösung vorgestellt (ein kurzes Webinar dazu finden Sie hier), die dediziert die drei größten Problempunkte beim Schutz solcher Accounts angeht: die späte Erkennung von Risiken, die mangelhafte Durchsetzung von Sicherheitsrichtlinien und die schwierige Nachvollziehbarkeit der Aktivität privilegierter Nutzer bei der Interaktion mit sensiblen Daten.

Den Secret Server kann man sich als eine Instanz vorstellen, die zwischen dem privilegierten Nutzer und den besonders geschützten Daten geschaltet wird und damit jegliche Aktivität zwischen Nutzer und Daten im Auge behält. Wobei „im Auge behalten“ in diesem Fall durchaus wörtlich zu verstehen ist. Das System kann so eingestellt werden, dass beim Zugriff auf Daten eine Aufzeichnung der Aktivität auf der Benutzeroberfläche und der Tastatureingaben des Nutzers erstellt wird.

Das Zwischenschalten des Secret Servers bedeutet auch, dass der Nutzer keine direkten Zugriffsrechte auf die sensiblen Daten besitzt, sondern dass ihm der Secret Server den Zugriff jedes Mal neu und nur unter bestimmten Bedingungen gewährt. Sind diese nicht erfüllt, bleibt er außen vor. Falls beispielsweise die Zugangsdaten des privilegierten Nutzers in falsche Hände geraten und ein Angreifer von außen aus einem unbekannten Netzwerk oder Gerät zugreifen will, wird das sofort an das Security Operations Center gemeldet und/oder der Zugriff blockiert und/oder die Login-Daten des Accounts gesperrt.

Datenmanipulation verhindern

Ist zudem ein weiteres IBM-Tool namens Guardium Data Protection im Einsatz, wird festgehalten, was genau mit den Daten gemacht wird. Davon ausgehend, dass Daten in der Regel innerhalb von Datenbanken gehalten werden, zeichnet Guardium genau auf, welche Daten in welcher Tabelle wann und auf welcher Weise verändert wurden. Das ist besonders wichtig, wenn Industriespionage bzw. -sabotage verhindert werden soll. Leicht veränderte Parameter in einer Produktspezifikation beispielsweise können oft verheerende Auswirkungen auf die Qualität des Produkts haben, was wiederum von der Konkurrenz ausgenutzt werden kann.

Mit dieser Art von Schutz wären somit die Daten vor Fremdzugriff und Manipulation geschützt, Sicherheitsrichtlinien durchgesetzt und gesetzliche Vorgaben eingehalten worden. Zudem könnte das Wissen über die Existenz eines solchen Sicherheitsmechanismus im Hintergrund den einen oder anderen Halter eines privilegierten Zugangs davon abhalten, allzu leichtfertig mit seiner Verantwortung umzugehen.